SEGURIDAD SCADA: Plataforma de control y monitorización, ideal para entornos industriales.

La plataforma de control y monitorización C2MON desarrollada por el CERN, es un conjunto de herramientas escrito en Java para construir soluciones de monitorización altamente complejas, distribuidas y a prueba de fallos. Por lo tanto, utiliza una arquitectura de 3 niveles con la posibilidad de ejecutar múltiples servidores al mismo tiempo, lo que permite aplicar parches y actualizaciones sin afectar a la disponibilidad del servicio. C2MON gestiona centralmente la configuración de todos los procesos de adquisición de datos (DAQ) en ejecución y maneja su configuración en línea sin ningún tiempo de inactividad o posible pérdida de datos. La arquitectura modular se basa en un sistema central que pretende ser reutilizable para múltiples escenarios de monitorización, mientras mantiene cada instancia lo más liviana posible. C2MON viene con una interfaz web de aspecto moderno que proporciona muchas funcionalidades básicas para la navegación, administración y análisis de datos.

Como C2MON es esencialmente un marco de adquisición de datos heterogéneo con funcionalidades de configuración, exploración de históricos, control y alarma, puede ser adecuado para crear muchos tipos de sistemas diferentes. Por ejemplo, se usa internamente en el CERN como: un sistema SCADA industrial, sistema de monitorización de red, como un servicio central de agregación de alarmas y como un proxy de datos de propósito general. Por ejemplo, es posible reutilizar C2MON dentro de un proyecto como middleware SCADA abierto mientras se enfoca en el desarrollo de aplicaciones cliente. Algunos ejemplos más se enumeran a continuación.

C2MON se puede usar para:

- Para adquirir y almacenar datos de diferentes tipos de sistemas.

- Para construir una solución de monitorización y control simple, altamente distribuida o basada en la nube.

- Para obtener soluciones de alta disponibilidad con configuración en línea.

- Para compartir datos de cientos de miles o incluso millones de sensores de datos con múltiples tipos de aplicaciones.

- Para agrupar la adquisición de datos con notificaciones de eventos y para ejecutar tareas en segundo plano (por ejemplo, evaluaciones de reglas o alarmas).

- Para administrar de forma centralizada la configuración de suscripción desde diferentes tipos de sistemas.

- Para definir objetos estructurados (dispositivos) en la parte superior de su adquisición de datos que pueden reutilizarse en el nivel del cliente.

- Como marco de análisis de datos.

- Como simple proxy de datos.

- Como sistema de filtrado para reducir, por ejemplo, el ruido de los sensores analógicos.

- Como registrador de datos.

- Como reproductor de historial de datos para aplicaciones cliente para reproducir, por ejemplo, paneles sinópticos muy complejos.

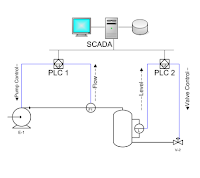

La plataforma C2MON utiliza una arquitectura de 3 niveles:

- Capa de adquisición de datos (DAQ), proporciona soluciones para adquirir datos de una cantidad de protocolos/hardware.

- Capa del servidor. La arquitectura del servidor está diseñada alrededor de un caché (distribuida), que guarda para cada sensor configurado el último valor In-Memory. Internamente, el servidor se divide en varios módulos, incluida la posibilidad de escribir módulos opcionales que proporcionan funcionalidades adicionales. Basada en el contenedor Java Spring y está diseñada para ejecutarse en una configuración agrupada.

- Capa del cliente. La comunicación con la capa del cliente se realiza a través de una API de cliente C2MON.

Las aplicaciones de C2MON dentro de entornos industriales son muy amplias, se puede utilizar como: sistema de monitorización de red, como un servicio central de agregación de alarmas, como un proxy de datos de propósito general, como un sistema de monitorización de un entorno SCADA incluso como un propio SCADA. Dentro de entornos industriales con sistemas SCADA ya montados podría usarse como contingencia en caso de fallo mejorando así la disponibilidad.

Más información y descarga de C2MON:

http://cern.ch/c2mon

Seguridad SCADA: Visualizar topología de redes bajo el protocolo PROFINET:

http://www.gurudelainformatica.es/2017/12/seguridad-scada-visualizar-topologia-de.html

Seguridad SCADA: Herramienta para test de penetración en entornos SCADA.

http://www.gurudelainformatica.es/2017/11/seguridad-scada-herramienta-para-test.html

Seguridad SCADA: Herramienta para test de penetración de dispositivos Modbus/TCP:

http://www.gurudelainformatica.es/2017/04/seguridad-scada-herramienta-para-test.html

Seguridad SCADA: Honeypots para simular redes SCADA III.

http://www.gurudelainformatica.es/2016/08/seguridad-scada-honeypots-para-simular.html

Seguridad SCADA: Mapeador de red pasivo de entornos SCADA/ICS.

http://www.gurudelainformatica.es/2016/04/seguridad-scada-mapeador-de-red-pasivo.html

Seguridad SCADA: Herramienta para chequear la seguridad de un entorno SCADA.

http://www.gurudelainformatica.es/2016/02/seguridad-scada-herramienta-para.html

Seguridad SCADA: Honeypot para simular redes SCADA II:

http://www.gurudelainformatica.es/2015/01/seguridad-scada-honeypot-para-simular.html

Seguridad SCADA: Honeypot para simular redes SCADA I:

http://vtroger.blogspot.com/2010/10/seguridad-scada-honeypot-para-simular.html

Seguridad SCADA: Simular tráfico para probar eficacia IDS en redes industriales:

http://vtroger.blogspot.com.es/2014/01/seguridad-scada-simular-trafico-para.html

Seguridad SCADA: Auditar la configuración de seguridad de sistemas de control industrial:

http://vtroger.blogspot.com.es/2013/10/seguridad-scada-auditar-la.html

Seguridad SCADA: Herramientas de seguridad para WINCC y PLC´s S7:

http://vtroger.blogspot.com.es/2013/05/seguridad-scada-herramientas-de.html

Seguridad SCADA: Implementar IDS:

http://vtroger.blogspot.com.es/2012/05/seguridad-sada-implementar-ids.html

Seguridad SCADA: Disponibilidad en servicios OPC:

http://vtroger.blogspot.com.es/2011/05/seguridad-scada-disponibilidad-en.html

Seguridad SCADA: Fingerprinting de dispositivos que trabajan sobre MODBUS/TCP:

http://vtroger.blogspot.com/2010/08/seguridad-scada-fingerprinting-de.html

Seguridad SCADA: Firewall para MODBUS/TCP:

http://vtroger.blogspot.com/2010/08/seguridad-scada-firewall-para-modbustcp.html

Seguridad SCADA: Vulnerabilidades en OPC:

http://vtroger.blogspot.com/2010/09/seguridad-scada-vulnerabilidades-en-opc.html

Seguridad SCADA: Utilizar técnicas de fuzzing en sistemas de control industrial:

http://www.gurudelainformatica.es/2014/08/seguridad-scada-utilizar-tecnicas-de.html

Fuente: El Gurú de la informática : SEGURIDAD SCADA: Plataforma de control y monitorización, ideal para entornos industriales.